Politique de Sécurité

Cette page recense les questions les plus courantes en terme de sécurité, et les règles mises en place chez Kraaft. Par défaut, nous appliquons la majorité des standards qui nous sont fixés par les grands groupes avec lesquels nous travaillons à l’ensemble de nos clients. Si vous avez des questions, contactez notre RSSI à security@kraaft.co ou au 01 84 60 64 68.

☁️ Où sont hébergées les données clients ?

1. Nous utilisons la base de donnée NoSQL Firestore, qui a l’avantage d’être une BDD orientée mobile, temps réel et hors ligne. Firestore gère le stockage d’une partie des données dans le cache du téléphone pour fournir une expérience de consultation de la donnée “hors-ligne”. Nous avons trois composants de stockage : Firebase authentication, Firestore (BDD temps réel) et Google Cloud Storage (fichiers)

2. Les données sont stockées chez GCP (Google Cloud Platform) sur du multi-tenant : St Ghislain (Belgique) et Eemshaven (Pays-Bas). Google pilote la réplication des données et garantit une très haute disponibilité.

3. La sécurité physique des serveurs est garantie par le certificat SOC2 des servers Google https://cloud.google.com/security/compliance/soc-2?hl=frhttps://cloud.google.com/security/compliance/soc-2?hl=fr

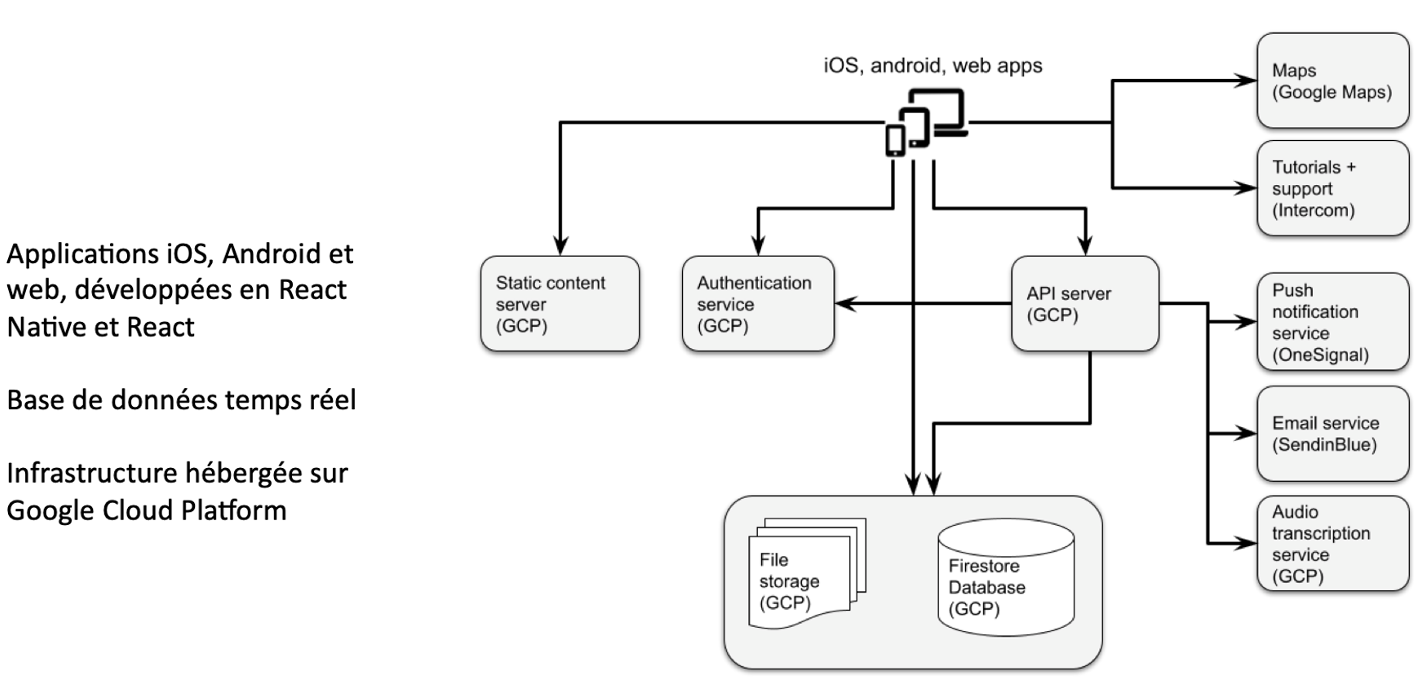

4. Schéma d’Architecture et d’hébergement de la donnée chez KRAAFT

🆔 Gestion des identités et des accès (IAM)

5. Toute connexion à l'application Kraaft est chiffrée en transit via SSL/TLS garantissant la confidentialité et l'intégrité de toutes les requêtes web et assurant que toute information est transmise en toute sécurité à nos serveurs.

6. Tout accès à l'application Kraaft (à l'exception de l'accès aux pages de connexion et d'inscription) est sécurisé par une authentification (courriel/mot de passe, téléphone ou SSO) et toute demande faite par l'application à nos serveurs est sécurisée par des jetons d'authentification.

7. Le Client informera ses Utilisateurs Finaux du traitement de leurs données à caractère personnel par Kraaft. La politique de confidentialité de Kraaft applicable à ce traitement est disponible ici : www.kraaft.co/confidentialite

8. Notre plateforme offre des fonctionnalités de contrôle d'accès basé sur les rôles (RBAC). Ce système permet une ségrégation des tâches basée sur le contrôle d'accès, fine et appliquée au sein d'une organisation. Voir le détail des rôles ici : https://help.kraaft.co/fr/articles/6845358-les-roles-qui-peut-faire-quoi

9. Identifiants Uniques et Nominatifs : Chaque utilisateur de la plateforme Kraaft se voit attribuer un identifiant unique et personnel (basé sur son e-mail ou son numéro de téléphone). Les comptes partagés sont interdits afin de garantir une traçabilité et une responsabilité claires pour chaque action effectuée sur la plateforme.

🦾 Garanties d’accessibilité (SLA)

10. Nous faisons nos meilleurs efforts pour que la Solution soit accessible 24h/24 et 7j/7, à l’exception des périodes de maintenance préventives et correctives. Notre hébergeur GCP garantit une très haute disponibilité.

11. Nous prévenons autant que possible 48h à l’avance en cas de maintenance et d’interruption du service.

12. Kraaft garantit hors périodes de Maintenance Préventive les niveaux d’engagement (SLA) suivants :- RTO (Recovery Time Objective) ou Durée maximum de rétablissement de 48 heures- et RPO (Recovery Point Objective) ou Perte de données maximum de 24 heures

13. Les processus que nous avons en interne permettent de limiter les bugs en production malgré des mises à jour mensuelles :

13.1. Les Développeurs participent à une partie des ateliers produits, et ne découvrent pas les histoires utilisateurs (US) au dernier moment ; ils établissent des spécifications techniques qui sont validées à plusieurs ;

13.2. Des tests unitaires sont mis en place sur quasiment toutes les nouvelles briques et des tests e2e viennent couvrir les chemins critiques ;

13.3. Un QA est fait pour chaque fonctionnalité et pour chaque mise à jour de l’application ;

13.4. A chaque release est créée une “Release procedure”, qui résume toutes les indications nécessaire au bon déroulement (scripts de migration éventuels, ajout/modification de variables d’environnement) ;

13.5. Mise en place de workflows de Continuous Integration (CI) / Continuous Development (CD) qui automatisent les déploiements sur le Web et vers les App Store ;

14. Nous avons mis en place un dashboard de remontée de logs d’erreurs.

15. Nous surveillons automatiquement tout problème de sécurité dans notre infrastructure et appliquons les correctifs nécessaires.

16. Nous protégeons nos applications web en filtrant le trafic web malveillant en fonction des adresses IP, des en-têtes HTTP, du corps HTTP ou des chaînes URI, ce qui permet de bloquer les schémas d'attaque courants, tels que l'injection SQL ou le cross-site scripting. Nous avons également pris des mesures pour mettre en œuvre une protection contre les attaques DDoS et MITM via des équilibreurs de charge hautement disponibles et une infrastructure SSL/TLS robuste.

📀 Politique de prévention des pertes de données (DLP)

17. Nos Données sont automatiquement sauvegardées quotidiennement avec une période de rétention de 30 jours.

18. Kraaft s’engage, à l’expiration ou à la résiliation du Contrat, de rendre au Client ou à supprimer toutes les Données Client en sa possession. Kraaft a mis en place une procédure de réversibilité des données : sur demande du Client, Kraaft peut récupérer et partager un fichier JSON qui contient l’ensemble des Données Client en sa possession.

19. La procédure de demande est décrite dans l’article 7 “Réversibilité” des CGV (www.kraaft.co/cgv) ; nous nous engageons à répondre à la demande par email en 24 heures (1 jour ouvré) et à effectuer le traitement en 72 heures (3 jours ouvrés) additionnelles.

20. Sur un chantier, il toujours possible pour un utilisateur d’extraire les données (i) de tout le chantier (ii) ou d’un événement/ formulaire spécifique. Format d’extraction : fichier word, ou dossier .zip contenant les photos et les documents.

21. Notre Disaster Recovery Plan (DRP) est testé annuellement.

🧠 Propriété et utilisation de la donnée

22. Toute donnée fournie par le client à Kraaft appartient au client (”les Données Client”). Les photos de chantier qui sont partagées sur Kraaft ne peuvent pas être utilisées par nos équipes à des fins commerciales.

23. Le Client concède à Kraaft le droit d’accéder et d’utiliser les Données Client pour les besoins de l’exécution de ses obligations : typiquement pour que votre responsable client vous aide si vous avez un souci.

24. Kraaft se développe au fil du temps en utilisant divers points de données, y compris les Données d'Utilisation, les Données d’Analyse et les Données Client (collectivement "Données de la Solution"). A ce titre, le client accepte que Kraaft soit propriétaire de tous les droits, titres et intérêts sur les données de la Solution. Typiquement, si vous prenez des photos de marquage piquetage sur Kraaft, et que nous développons un module de rapport de détection de réseaux, vous serez bien le propriétaire des photos et Kraaft le propriétaire du module.

25. Notre équipe responsable de la protection de la vie privée sera fera un plaisir de répondre à toutes vos questions et demandes. Vous pouvez les contacter à l’adresse dpo@kraaft.co. Nous sommes accompagnés par le Cabinet spécialisé Dipeeo sur ces sujets.

🇪🇺 RGPD

26. Kraaft s’engage à traiter l’ensemble des informations mises à sa disposition dans le cadre de ses activités conformément aux réglementations en vigueur [Respect de la protection des données personnelles (loi n°78-17 du 6 janvier 1978, et ses évolutions) ainsi que le règlement (UE) 2016/679 du Parlement européen et du Conseil du 27 avril 2016, relatif à la protection des personnes physiques à l'égard du traitement des données à caractère personnel et à la libre circulation de ces données, et abrogeant la directive 95/46/CE], et aux contrats spécifiques avec ses clients.

27. Kraaft déclare que ses Services ont été réalisés dans le respect des règles de "Privacy by design" et de "Privacy by default" et donc qu’ils sont accompagnés des fonctionnalités permettant au Client de respecter ses obligations en tant que responsable du traitement.

28. Kraaft s’engage à n’utiliser les données à caractère personnel du Client que dans le cadre de l'utilisation de ses Services et que sur instructions documentées de ce dernier.

29. Kraaft s’engage à notifier au Client, conformément aux obligations prévues par l'article 28 du RPGD, dans les meilleurs délais après en avoir pris connaissance, toute violation de données à caractère personnel qui serait susceptible de concerner les données à caractère personnel du Client

30. Le Sous-traitant déclare que l’intégralité du personnel interne ou externe amené à traiter les données à caractère personnel du Client est engagé par une clause de confidentialité, une charte des systèmes d'information ou par tout autre acte juridique contraignant et fait l'objet régulièrement de formation et de sensibilisation.

🔐 Certification ISO 27001

31. Kraaft est certifiée ISO/IEC 27001:2022, démontrant notre engagement envers les meilleures pratiques en matière de sécurité de l'information. Cette certification internationale valide la robustesse de notre Système de Management de la Sécurité de l'Information (SMSI).

32. Le périmètre de certification couvre l'infrastructure technique, les applications et systèmes qui assurent la livraison de nos services produits cloud à nos clients, ainsi que toutes les activités techniques qui détiennent, obtiennent, partagent ou gèrent les données clients et métiers, et les fonctions métiers RH, Ingénierie, Gestion Produit, Support Client, Ventes & Marketing, et Finance.

33. Notre certification est délivrée par INTERCERT (numéro d'enregistrement : IC-IS-2505209) et peut être vérifiée sur leur portail officiel : https://www.intercert.com/customers/certification-verification

34. Cette certification fait l'objet d'audits de surveillance annuels et d'une recertification tous les trois ans, garantissant le maintien continu de nos standards de sécurité au plus haut niveau.

👔 Comment limiter les risques humains ?

35. Deux interlocuteurs liés à la Sécurité sont désignés chez Kraaft. Le premier, Cédric BOIDIN (cedric@kraaft.co, Directeur technique), est le référent pour la mise en place de nouvelles solutions ou documentation technique. Le second, Marc NEGRE (marc@kraaft.co, Développeur et Directeur Produit), est responsable de la sensibilisation auprès des équipes, c’est-à-dire qu’il s’assure de la cohérence entre les actions prises, la documentation technique, et la compréhension des enjeux par les équipes.

36. Kraaft a mise en place un programme de sensibilisation au phishing avec le logiciel MANTRA (https://fr.mantra.ms). Pour rappel, le phishing est le premier vecteur d'attaque cyber d’après l’ANSSI et la vulnérabilité humaine est le moyen le plus facile de pirater une organisation. La plateforme permet de former et d’entraîner nos équipes grâce à des simulations de phishing.

37. Les emails douteux sont partagés au quotidien sur un canal de discussion Microsoft Teams appelé “Phishing”.

38. Chaque semaine, notre RSSI Guillaume Le Malet partage un élément de sécurité (connaissance, bonne pratique) lors de la réunion hebdomadaire qui rassemble toutes les équipes, en reprenant les grandes catégories proposées par l’ANSSI.

39. Kraaft a imprimé et affiché sur les murs du bureau des bonnes pratiques de sécurité.

40. L’ensemble des employés utilise le gestionnaire de mot de passe DASHLANE (https://www.dashlane.com/fr) pour gérer ses connexions professionnelles, avec des mots de passes complexes générés aléatoirement.

41. Le stockage de code source est hébergé sur Gitlab, via leur service professionnel standard, avec Multi-Factor Authentication.

42. Kraaft a listé dans l’article 11 de nos contrats de travail un ensemble d’obligations professionnelles, notamment des clauses d’exclusivité, de loyauté, de confidentialité, et de restitution des documents qui s’appliquent à l’ensemble des salariés.

🧱 Quelles sont les technos utilisées dans l’application ?

43. Typescript

44. Frontend : React & React Native en mono-repository (composants et logique partagés partiellement)

45. Backend : Node JS, architecture DDD (Domain Driven Design), pour bien séparer la couche d’infrastructure (fournisseurs de BDD et de services) et notre logique métier coeur🤖 Avez-vous des API ?46. L’API REST est pour l’instant privée : utilisée dans des intégrations comme Share Point & Kizeo Forms. Nous exposerons des API publiques courant 2025

🔐 Ce document a été mis à jour le 22 octobre 2025.