Veiligheidsbeleid

Op deze pagina vindt u de meest gestelde vragen over veiligheid en de regels die bij Kraaft gelden. Standaard passen we voor al onze klanten de meeste normen toe die zijn vastgesteld door de grote groepen waarmee we samenwerken. Als u vragen heeft, neem dan contact op met onze CISO via security@kraaft.co of op 01 84 60 64 68.

☁️ Waar worden klantgegevens gehost?

1. We gebruiken de NoSQL Firestore-database, wat het voordeel heeft dat het een mobielgerichte, realtime en offline database is. Firestore beheert de opslag van een deel van de gegevens in de cache van de telefoon om een „offline” ervaring met gegevensconsultatie te bieden. We hebben drie opslagcomponenten: Firebase-authenticatie, Firestore (realtime BDD) en Google Cloud Storage (bestanden)

2. De gegevens worden opgeslagen bij GCP (Google Cloud Platform) op platforms met meerdere huurders: St Ghislain (België) en Eemshaven (Nederland). Google beheert de gegevensreplicatie en garandeert een zeer hoge beschikbaarheid.

3. De fysieke beveiliging van de servers wordt gegarandeerd door het SOC2-certificaat van de servers van Google https://cloud.google.com/security/compliance/soc-2?hl=frhttps://cloud.google.com/security/compliance/soc-2?hl=fr

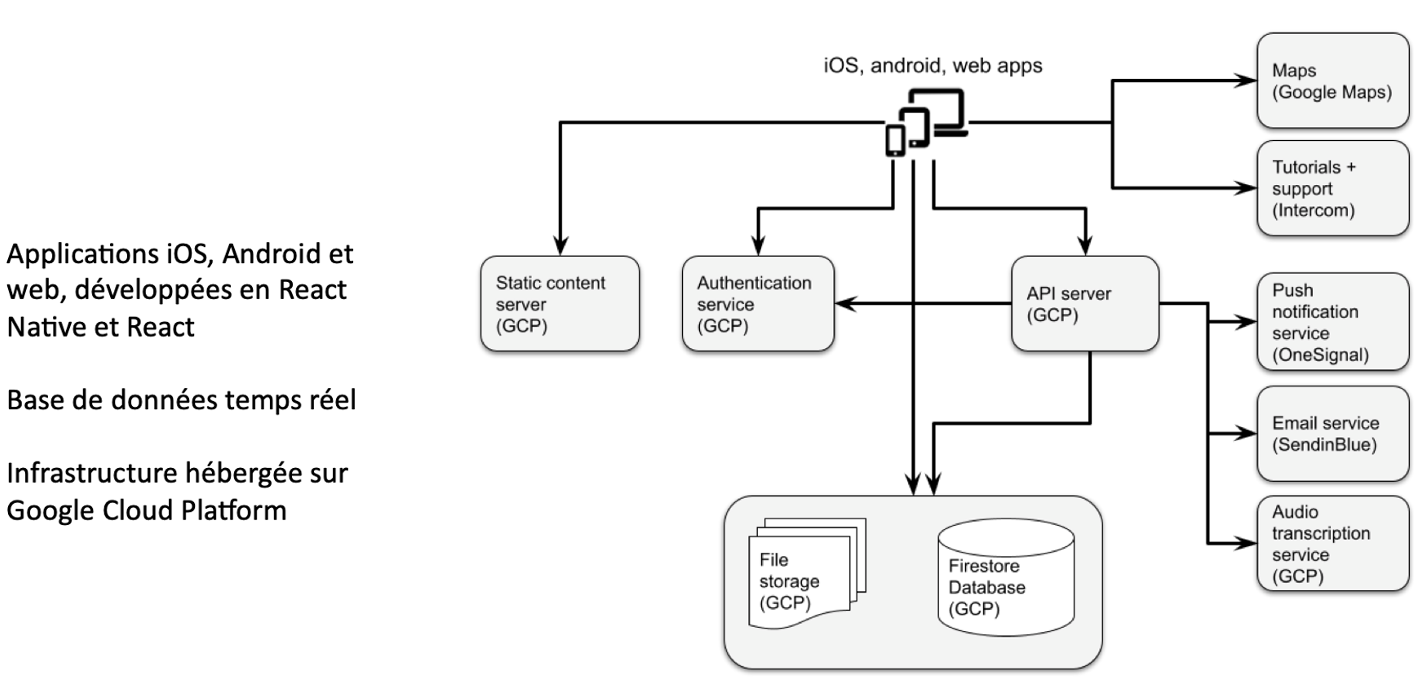

4. Diagram voor architectuur en gegevenshosting bij KRAAFT

🆔 Identiteits- en toegangsbeheer (IAM)

5. Alle verbindingen met de Kraaft-applicatie worden tijdens de overdracht versleuteld via SSL/TLS, waardoor de vertrouwelijkheid en integriteit van alle webverzoeken worden gewaarborgd en ervoor wordt gezorgd dat alle informatie veilig naar onze servers wordt verzonden.

6. Alle toegang tot de Kraaft-applicatie (behalve toegang tot de login- en registratiepagina's) is beveiligd door authenticatie (e-mail/wachtwoord, telefoon of SSO) en elk verzoek dat door de applicatie aan onze servers wordt gedaan, is beveiligd met authenticatietokens.

7. De Klant zal zijn eindgebruikers informeren over de verwerking van hun persoonsgegevens door Kraaft. Het privacybeleid van Kraaft dat van toepassing is op deze behandeling is hier beschikbaar: www.kraaft.co/confidentialite

8. Ons platform biedt op rollen gebaseerde toegangscontrolemogelijkheden (RBAC). Dit systeem maakt een scheiding van taken mogelijk op basis van toegangscontrole, goed en toegepast binnen een organisatie. Bekijk de roldetails hier: https://help.kraaft.co/fr/articles/6845358-les-roles-qui-peut-faire-quoi

9. Unieke en persoonlijke identificatiegegevens: Elke gebruiker van het Kraaft-platform krijgt een unieke en persoonlijke identificatiecode toegewezen (op basis van zijn e-mailadres of telefoonnummer). Gedeelde accounts zijn verboden om duidelijke traceerbaarheid en verantwoordelijkheid te garanderen voor elke actie die op het platform wordt uitgevoerd.

🦾 Toegankelijkheidsgaranties (SLA's)

10. We doen ons best om ervoor te zorgen dat de oplossing 24/7 toegankelijk is, met uitzondering van preventieve en corrigerende onderhoudsperioden. Onze GCP-host garandeert een zeer hoge beschikbaarheid.

11. We melden zoveel mogelijk 48 uur van tevoren in geval van onderhoud en onderbreking van de service.

12. Buiten de periodes van preventief onderhoud garandeert Kraaft de volgende niveaus van betrokkenheid (SLA): - RTO (Recovery Time Objective) of maximale hersteltijd van 48 uur- en RPO (Recovery Point Objective) of maximaal gegevensverlies van 24 uur

13. De processen die we in eigen beheer hebben, maken het mogelijk om fouten in de productie te beperken, ondanks maandelijkse updates:

13,1. Ontwikkelaars nemen deel aan een deel van de productworkshops en ontdekken op het laatste moment geen gebruikersverhalen (VS); ze stellen technische specificaties op die door meerdere mensen worden gevalideerd;

13,2. Unittests worden op bijna alle nieuwe stenen geïmplementeerd en e2e-tests bestrijken kritieke paden;

13,3. Voor elke functie en voor elke update van de applicatie wordt een QA uitgevoerd;

13,4. Voor elke release wordt een „Releaseprocedure” gemaakt, waarin alle informatie wordt samengevat die nodig is voor een soepele werking (mogelijke migratiescripts, toevoegen/wijzigen van omgevingsvariabelen);

13,5. Implementatie van workflows voor continue integratie (CI) /continue ontwikkeling (CD) die implementaties op het web en in de App Stores automatiseren;

14. We hebben een dashboard opgezet voor het melden van foutenlogboeken.

15. We monitoren automatisch alle beveiligingsproblemen in onze infrastructuur en passen de nodige patches toe.

16. We beschermen onze webapplicaties door kwaadaardig webverkeer te filteren op basis van IP-adressen, HTTP-headers, HTTP-body of URI-strings, wat helpt bij het blokkeren van veelvoorkomende aanvalspatronen, zoals SQL-injectie of cross-site scripting. We hebben ook stappen ondernomen om bescherming tegen DDoS- en MITM-aanvallen te implementeren via sterk beschikbare load balancers en een robuuste SSL/TLS-infrastructuur.

📀 Beleid ter voorkoming van gegevensverlies (DLP)

17. Van onze gegevens wordt dagelijks automatisch een back-up gemaakt met een bewaartermijn van 30 dagen.

18. Na het verstrijken of beëindigen van de Overeenkomst verbindt Kraaft zich ertoe alle Klantgegevens die in haar bezit zijn terug te sturen naar de Klant of te verwijderen. Kraaft heeft een procedure voor omkeerbaarheid van gegevens opgezet: op verzoek van de Klant kan Kraaft een JSON-bestand ophalen en delen dat alle Klantgegevens bevat die in haar bezit zijn.

19. De aanvraagprocedure wordt beschreven in artikel 7 „Omkeerbaarheid” van de CGV (www.kraaft.co/cgv); we verbinden ons ertoe om binnen 24 uur (1 werkdag) per e-mail op het verzoek te reageren en de verwerking binnen 72 uur (3 werkdagen) uit te voeren.

20. Op een bouwplaats is het altijd mogelijk voor een gebruiker om gegevens (i) van de hele site (ii) of van een specifiek evenement/formulier te extraheren. Extractieformaat: Word-bestand, map or.zip met foto's en documenten.

21. Ons noodherstelplan (DRP) wordt jaarlijks getest.

🧠 Eigendom en gebruik van gegevens

22. Alle gegevens die door de klant aan Kraaft worden verstrekt, zijn eigendom van de klant („Klantgegevens”). De bouwfoto's die op Kraaft worden gedeeld, kunnen niet door onze teams worden gebruikt voor commerciële doeleinden.

23. De Klant verleent Kraaft het recht op toegang tot en gebruik van Klantgegevens voor de uitvoering van zijn verplichtingen: meestal voor uw klantenmanager om u te helpen als u een probleem hebt.

24. Kraaft groeit in de loop van de tijd met behulp van verschillende datapunten, waaronder gebruiksgegevens, analysegegevens en klantgegevens (gezamenlijk „oplossingsgegevens” genoemd). Als zodanig aanvaardt de klant dat Kraaft eigenaar is van alle rechten, titels en belangen in de Solution-gegevens. Als u piketfoto's maakt op Kraaft en wij een netwerkdetectierapportmodule ontwikkelen, bent u doorgaans de eigenaar van de foto's en Kraaft de eigenaar van de module.

25. Ons privacyteam beantwoordt graag al uw vragen en verzoeken. Je kunt contact met hen opnemen via dpo@kraaft.co. We worden ondersteund door de gespecialiseerde firma Dipeeo op deze onderwerpen.

🇪🇺 RGPD

26. Kraaft verbindt zich ertoe alle informatie die haar ter beschikking wordt gesteld in het kader van haar activiteiten te verwerken in overeenstemming met de geldende regelgeving [Naleving van de bescherming van persoonsgegevens (wet nr. 78-17 van 6 januari 1978 en de evoluties daarvan) en Verordening (EU) 2016/679 van het Europees Parlement en de Raad van 27 april 2016, betreffende de bescherming van natuurlijke personen in verband met de verwerking van persoonsgegevens en het vrije verkeer van die gegevens, en tot wijziging van Richtlijn 95/46/EG], en op specifieke contracten met haar klanten.

27. Kraaft verklaart dat haar Diensten zijn gecreëerd in overeenstemming met de regels van „Privacy by design” en „Privacy by default” en dat ze daarom vergezeld gaan van functionaliteiten die de Klant in staat stellen zijn verplichtingen als verwerkingsverantwoordelijke na te komen.

28. Kraaft verbindt zich ertoe de persoonsgegevens van de Klant alleen te gebruiken in verband met het gebruik van haar Diensten en alleen op basis van gedocumenteerde instructies van deze laatste.

29. Kraaft verbindt zich ertoe om de Klant, in overeenstemming met de verplichtingen voorzien in artikel 28 van de RPGD, zo snel mogelijk nadat ze ervan op de hoogte is gesteld, op de hoogte te stellen van elke inbreuk in verband met persoonsgegevens van de Klant.

30. De onderaannemer verklaart dat al het interne of externe personeel dat nodig is om de persoonsgegevens van de klant te verwerken, gebonden is aan een vertrouwelijkheidsclausule, een charter voor informatiesystemen of een andere bindende rechtshandeling en regelmatig het onderwerp is van opleiding en bewustmaking.

🔐 ISO 27001-certificering

31. Kraaft is ISO/IEC 27001:2022 gecertificeerd, wat onze toewijding aan beste praktijken op het gebied van informatiebeveiliging aantoont. Deze internationale certificering bevestigt de robuustheid van ons Information Security Management System (ISMS).

32. De certificeringsomvang omvat de technische infrastructuur, toepassingen en systemen die zorgen voor de levering van onze cloudproductdiensten aan onze klanten, evenals alle technische activiteiten die klanten- en bedrijfsgegevens bewaren, verkrijgen, delen of beheren, en de bedrijfsfuncties HR, Engineering en Systems die zorgen voor de levering van onze cloudproductdiensten aan onze klanten, evenals alle technische activiteiten die klanten- en bedrijfsgegevens bewaren, verkrijgen, delen of beheren, en Financiën, en financiën.

33. Onze certificering wordt uitgegeven door INTERCERT (registratienummer: IC-IS-2505209) en kan worden geverifieerd op hun officiële portaal: https://www.intercert.com/customers/certification-verification

34. Deze certificering wordt elke drie jaar onderworpen aan jaarlijkse toezichtsaudits en hercertificering, waardoor het continue onderhoud van onze beveiligingsnormen op het hoogste niveau wordt gegarandeerd.

👔 Hoe kunnen menselijke risico's worden beperkt?

35. Bij Kraaft zijn twee contactpersonen aangesteld die verband houden met beveiliging. De eerste, Cédric BOIDIN (cedric@kraaft.co, technisch directeur), is het referentiepunt voor de implementatie van nieuwe oplossingen of technische documentatie. De tweede, Marc NEGRE (marc@kraaft.co, ontwikkelaar en productdirecteur), is verantwoordelijk voor de bewustmaking van de teams, d.w.z. hij zorgt voor consistentie tussen de genomen acties, de technische documentatie en het inzicht in de uitdagingen door de teams.

36. Kraaft heeft een bewustmakingsprogramma voor phishing opgezet met de MANTRA-software (https://fr.mantra.ms). Ter herinnering: phishing is volgens ANSSI de eerste vector van cyberaanvallen en menselijke kwetsbaarheid is de gemakkelijkste manier om een organisatie te hacken. Het platform stelt ons in staat om onze teams te trainen en te trainen door middel van phishing-simulaties.

37. Verdachte e-mails worden dagelijks gedeeld op een Microsoft Teams-chatkanaal genaamd „Phishing”.

38. Elke week deelt onze CISO Guillaume Le Malet een beveiligingselement (kennis, goede praktijken) tijdens de wekelijkse vergadering die alle teams samenbrengt, waarbij gebruik wordt gemaakt van de belangrijkste categorieën die door ANSSI worden voorgesteld.

39. Kraaft heeft best practices op het gebied van beveiliging gedrukt en op kantoormuren geplaatst.

40. Alle werknemers gebruiken de DASHLANE-wachtwoordbeheerder (https://www.dashlane.com/fr) om hun zakelijke aanmeldingen te beheren, met complexe wachtwoorden die willekeurig worden gegenereerd.

41. De opslag van broncode wordt gehost op Gitlab, via hun standaard professionele service, met Multi-Factor Authentication.

42. In artikel 11 van onze arbeidsovereenkomsten heeft Kraaft een aantal professionele verplichtingen opgesomd, waaronder clausules van exclusiviteit, loyaliteit, vertrouwelijkheid en de teruggave van documenten die van toepassing zijn op alle werknemers.

🧱 Welke technologieën worden gebruikt in de applicatie?

43. Typoscript

44. Frontend: React & React Native in mono-repository (gedeeltelijk gedeelde componenten en logica)

45. Backend: Node JS, DDD-architectuur (Domain Driven Design), om de infrastructuurlaag (BDD en serviceproviders) en onze kernbedrijfslogica goed van elkaar te scheiden 🤖 Hebt u API's? 46. De REST API is momenteel privé: gebruikt in integraties zoals Share Point en Kizeo Forms. We zullen openbare API's tentoonstellen in 2025

🔐 Dit document is bijgewerkt op 22 oktober 2025.