Política de seguridad

Esta página recoge las preguntas más frecuentes en materia de seguridad y las normas establecidas en Kraaft. Por defecto, aplicamos a todos nuestros clientes la mayoría de las normas establecidas por los grandes grupos con los que trabajamos. Si tiene alguna pregunta, póngase en contacto con nuestro responsable de seguridad de la información en security@kraaft.co o en el número +33 1 84 60 64 68.

☁️ ¿Dónde se alojan los datos de los clientes?

1. Usamos la base de datos NoSQL Firestore, que tiene la ventaja de ser una base de datos orientada a dispositivos móviles, en tiempo real y fuera de línea. Firestore gestiona el almacenamiento de parte de los datos en la memoria caché del teléfono para ofrecer una experiencia de consulta de datos «offline». Tenemos tres componentes de almacenamiento: la autenticación de Firebase, Firestore (BDD en tiempo real) y Google Cloud Storage (archivos)

2. Los datos se almacenan en GCP (Google Cloud Platform) en plataformas multiusuario: St Ghislain (Bélgica) y Eemshaven (Países Bajos). Google gestiona la replicación de los datos y garantiza una disponibilidad muy alta.

3. La seguridad física de los servidores está garantizada por el certificado SOC2 de los servidores de Google https://cloud.google.com/security/compliance/soc-2?hl=frhttps://cloud.google.com/security/compliance/soc-2?hl=fr

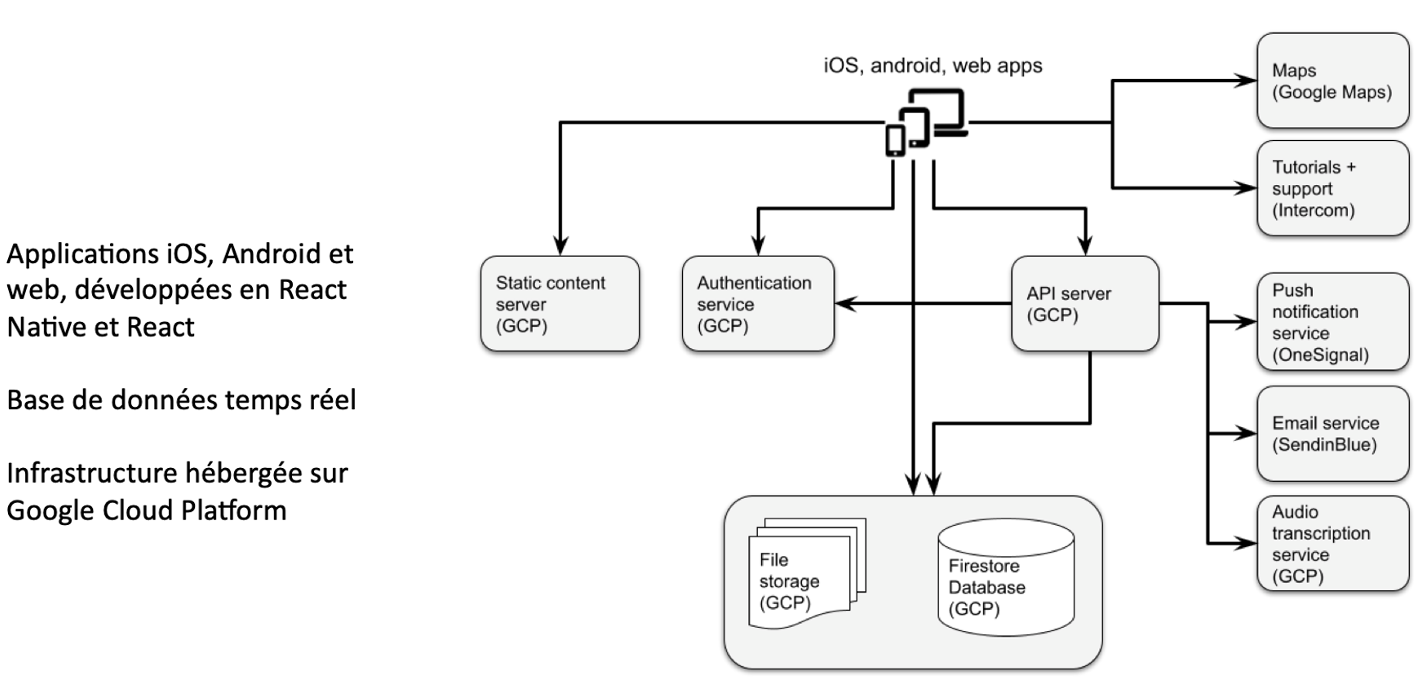

4. Diagrama de arquitectura y alojamiento de datos en KRAAFT

🆔 Gestión de identidades y accesos (IAM)

5. Todas las conexiones a la aplicación Kraaft están cifradas durante la transmisión mediante SSL/TLS, garantizando la confidencialidad e integridad de todas las solicitudes web y asegurando que toda la información se transmita de forma segura a nuestros servidores.

6. Todo el acceso a la aplicación Kraaft (excepto el acceso a las páginas de inicio de sesión y registro) está protegido mediante la autenticación (correo electrónico/contraseña, teléfono o SSO) y cualquier solicitud que haga la aplicación a nuestros servidores está protegida mediante tokens de autenticación.

7. El Cliente informará a sus Usuarios finales sobre el procesamiento de sus datos personales por parte de Kraaft. La política de privacidad de Kraaft aplicable a este tratamiento está disponible aquí: www.kraaft.co/confidentialite

8. Nuestra plataforma ofrece capacidades de control de acceso basadas en roles (RBAC). Este sistema permite una segregación de tareas basada en el control de acceso, de forma precisa y aplicada dentro de una organización. Consulte los detalles del rol aquí: https://help.kraaft.co/fr/articles/6845358-les-roles-qui-peut-faire-quoi

9. Identificadores únicos y personales: a cada usuario de la plataforma Kraaft se le asigna un identificador único y personal (en función de su correo electrónico o número de teléfono). Las cuentas compartidas están prohibidas para garantizar una trazabilidad clara y la responsabilidad de cada acción realizada en la plataforma.

🦾 Garantías de accesibilidad (SLA)

10. Hacemos todo lo posible para garantizar que la Solución sea accesible las 24 horas del día, los 7 días de la semana, con la excepción de los períodos de mantenimiento preventivo y correctivo. Nuestro anfitrión de GCP garantiza una disponibilidad muy alta.

11. Notificamos con la mayor antelación posible con 48 horas de antelación en caso de mantenimiento e interrupción del servicio.

12. Fuera de los períodos de mantenimiento preventivo, Kraaft garantiza los siguientes niveles de compromiso (SLA): - RTO (objetivo de tiempo de recuperación) o tiempo máximo de recuperación de 48 horas, y RPO (objetivo de punto de recuperación) o pérdida máxima de datos de 24 horas13. Los procesos de los que disponemos internamente permiten limitar los errores en la producción a pesar de las actualizaciones mensuales:

13.1. Los desarrolladores participan en parte de los talleres de productos y no descubren historias de usuarios (EE. UU.) en el último momento; establecen especificaciones técnicas que son validadas por varias personas;

13.2. Las pruebas unitarias se implementan en casi todos los ladrillos nuevos y las pruebas e2e cubren rutas críticas;

13.3. Se realiza un control de calidad para cada función y para cada actualización de la aplicación;

13,4. En cada versión se crea un «procedimiento de lanzamiento», que resume toda la información necesaria para su correcto funcionamiento (posibles scripts de migración, adición o modificación de variables de entorno);

13,5. Implementación de flujos de trabajo de integración continua (CI) y desarrollo continuo (CD) que automatizan las implementaciones en la web y en las tiendas de aplicaciones;

14. Hemos creado un panel para informar sobre los registros de errores.

15. Supervisamos automáticamente cualquier problema de seguridad en nuestra infraestructura y aplicamos los parches necesarios.

16. Protegemos nuestras aplicaciones web filtrando el tráfico web malintencionado en función de las direcciones IP, los encabezados HTTP, el cuerpo HTTP o las cadenas de URI, lo que ayuda a bloquear los patrones de ataque comunes, como la inyección de SQL o la creación de secuencias de comandos entre sitios. También hemos tomado medidas para implementar la protección contra los ataques DDoS y MITM mediante equilibradores de carga de alta disponibilidad y una sólida infraestructura SSL/TLS.

📀 Política de prevención de pérdida de datos (DLP)

17. Nuestros datos se respaldan automáticamente a diario con un período de retención de 30 días.

18. Al expirar o rescindir el Acuerdo, Kraaft se compromete a devolver al Cliente o a eliminar todos los Datos del Cliente que estén en su poder. Kraaft ha establecido un procedimiento de reversibilidad de los datos: a petición del cliente, Kraaft puede recuperar y compartir un archivo JSON que contiene todos los datos del cliente en su poder.

19. El procedimiento de solicitud se describe en el artículo 7, «Reversibilidad», de la CGV (www.kraaft.co/cgv); nos comprometemos a responder a la solicitud por correo electrónico en un plazo de 24 horas (1 día hábil) y a procesar la solicitud en 72 horas adicionales (3 días hábiles).

20. En una obra de construcción, siempre es posible que un usuario extraiga datos (i) de toda la obra (ii) o de un evento/formulario específico. Formato de extracción: archivo de Word, carpeta or.zip que contiene fotos y documentos.

21. Nuestro plan de recuperación ante desastres (DRP) se prueba anualmente. 🧠 Propiedad y uso de los datos

22. Todos los datos proporcionados por el cliente a Kraaft pertenecen al cliente («Datos del cliente»). Nuestros equipos no pueden utilizar las fotos de construcción que se comparten en Kraaft con fines comerciales.

23. El cliente concede a Kraaft el derecho a acceder y utilizar los datos del cliente con el fin de cumplir con sus obligaciones: por lo general, para que tu gestor de clientes te ayude si tienes algún problema.

24. Kraaft crece con el tiempo utilizando una variedad de puntos de datos, incluidos los datos de uso, los datos de análisis y los datos de los clientes (en conjunto, «datos de soluciones»). Por lo tanto, el cliente acepta que Kraaft es propietario de todos los derechos, títulos e intereses sobre los datos de la Solución. Por lo general, si haces fotos de piquetes en Kraaft y nosotros desarrollamos un módulo de informes de detección de redes, tú serás el propietario de las fotos y Kraaft, el propietario del módulo.

25. Nuestro equipo de privacidad estará encantado de responder a todas sus preguntas y solicitudes. Puede ponerse en contacto con ellos en dpo@kraaft.co. Contamos con el apoyo de la firma especializada Dipeeo en estos temas.

🇪🇺 RGPD

26. Kraaft se compromete a procesar toda la información puesta a su disposición como parte de sus actividades de conformidad con la normativa vigente [Cumplimiento de la protección de datos personales (ley núm. 78-17 de 6 de enero de 1978 y sus evoluciones), así como con el Reglamento (UE) 2016/679 del Parlamento Europeo y del Consejo, de 27 de abril de 2016, relativo a la protección de las personas físicas en lo que respecta al procesamiento de datos personales y a la libre circulación de dichos datos, y por la que se modifica la Directiva 95/46/CE], y a contratos específicos con sus clientes.

27. Kraaft declara que sus Servicios se crearon de conformidad con las reglas de «Privacidad desde el diseño» y «Privacidad por defecto» y, por lo tanto, que van acompañados de funcionalidades que permiten al Cliente cumplir con sus obligaciones como controlador de datos.

28. Kraaft se compromete a utilizar los datos personales del Cliente únicamente en relación con el uso de sus Servicios y únicamente siguiendo instrucciones documentadas de este último.

29. Kraaft se compromete a notificar al Cliente, de conformidad con las obligaciones previstas en el artículo 28 del RPGD, tan pronto como sea posible después de tener conocimiento de ello, cualquier violación de datos personales que pueda afectar a los datos personales del Cliente.

30. El Subcontratista declara que todo el personal interno o externo requerido para procesar los datos personales del Cliente está comprometido por una cláusula de confidencialidad, una carta de sistemas de información o cualquier otro acto legal vinculante y es objeto de formación y sensibilización con regularidad.

🔐 Certificación ISO 27001

31. Kraaft cuenta con la certificación ISO/IEC 27001:2022, lo que demuestra nuestro compromiso con las mejores prácticas de seguridad de la información. Esta certificación internacional valida la solidez de nuestro Sistema de Gestión de la Seguridad de la Información (SGSI).

32. El alcance de la certificación cubre la infraestructura técnica, las aplicaciones y los sistemas que garantizan la prestación de nuestros servicios de productos en la nube a nuestros clientes, así como todas las actividades técnicas que almacenan, obtienen, comparten o administran los datos empresariales y de recursos humanos, ingeniería y sistemas que garantizan la prestación de nuestros servicios de productos en la nube a nuestros clientes, así como todas las actividades técnicas que almacenan, obtienen, comparten o administran datos de clientes y empresas, y finanzas, y finanzas.

33. Nuestra certificación la emite INTERCERT (número de registro: IC-IS-2505209) y se puede verificar en su portal oficial: https://www.intercert.com/customers/certification-verification

34. Esta certificación está sujeta a auditorías de vigilancia anuales y a una recertificación cada tres años, lo que garantiza el mantenimiento continuo de nuestros estándares de seguridad al más alto nivel.

👔 ¿Cómo limitar los riesgos humanos?

35. En Kraaft se nombran dos personas de contacto relacionadas con la seguridad. El primero, Cédric BOIDIN (cedric@kraaft.co, director técnico), es el punto de referencia para la implementación de nuevas soluciones o documentación técnica. El segundo, Marc NEGRE (marc@kraaft.co, desarrollador y director de producto), es responsable de crear conciencia entre los equipos, es decir, de garantizar la coherencia entre las acciones emprendidas, la documentación técnica y la comprensión de los desafíos por parte de los equipos.

36. Kraaft ha creado un programa de concienciación sobre la suplantación de identidad con el software MANTRA (https://fr.mantra.ms). Como recordatorio, la suplantación de identidad es el primer vector de ciberataque según la ANSSI y la vulnerabilidad humana es la forma más fácil de hackear una organización. La plataforma nos permite entrenar y capacitar a nuestros equipos mediante simulaciones de suplantación de identidad.

37. Los correos electrónicos sospechosos se comparten a diario en un canal de chat de Microsoft Teams llamado «Phishing».

38. Cada semana, nuestro CISO Guillaume Le Malet comparte un elemento de seguridad (conocimientos, buenas prácticas) durante la reunión semanal que reúne a todos los equipos, utilizando las principales categorías propuestas por ANSSI.

39. Kraaft imprimió y publicó las mejores prácticas de seguridad en las paredes de las oficinas.

40. Todos los empleados usan el administrador de contraseñas de DASHLANE (https://www.dashlane.com/fr) para administrar sus inicios de sesión empresariales, con contraseñas complejas que se generan de forma aleatoria.

41. El almacenamiento del código fuente se aloja en Gitlab, a través de su servicio profesional estándar, con autenticación multifactor.

42. En el artículo 11 de nuestros contratos de trabajo, Kraaft ha enumerado un conjunto de obligaciones profesionales, incluidas las cláusulas de exclusividad, lealtad, confidencialidad y devolución de documentos, que se aplican a todos los empleados.

🧱 ¿Cuáles son las tecnologías utilizadas en la solicitud?

43. Texto mecanografiado

44. Interfaz: React y React Native en un repositorio único (componentes y lógica parcialmente compartidos)

45. Backend: Node JS, arquitectura DDD (diseño impulsado por el dominio), para separar correctamente la capa de infraestructura (BDD y proveedores de servicios) y nuestra lógica empresarial principal 🤖 ¿Dispone de API? 46. La API REST es actualmente privada: se usa en integraciones como Share Point y Kizeo Forms. Exhibiremos las API públicas en 2025

🔐 Este documento se actualizó el 22 de octubre de 2025.