Sicherheitsrichtlinie

Auf dieser Seite finden Sie die häufigsten Fragen zum Thema Sicherheit und die bei Kraaft geltenden Regeln. Standardmäßig wenden wir die meisten Standards, die uns von den großen Konzernen, mit denen wir zusammenarbeiten, vorgegeben werden, auf alle unsere Kunden an. Bei Fragen wenden Sie sich bitte an unseren CISO unter security@kraaft.co oder unter +33 (0)1 84 60 64 68.

☁️ Wo werden Kundendaten gehostet?

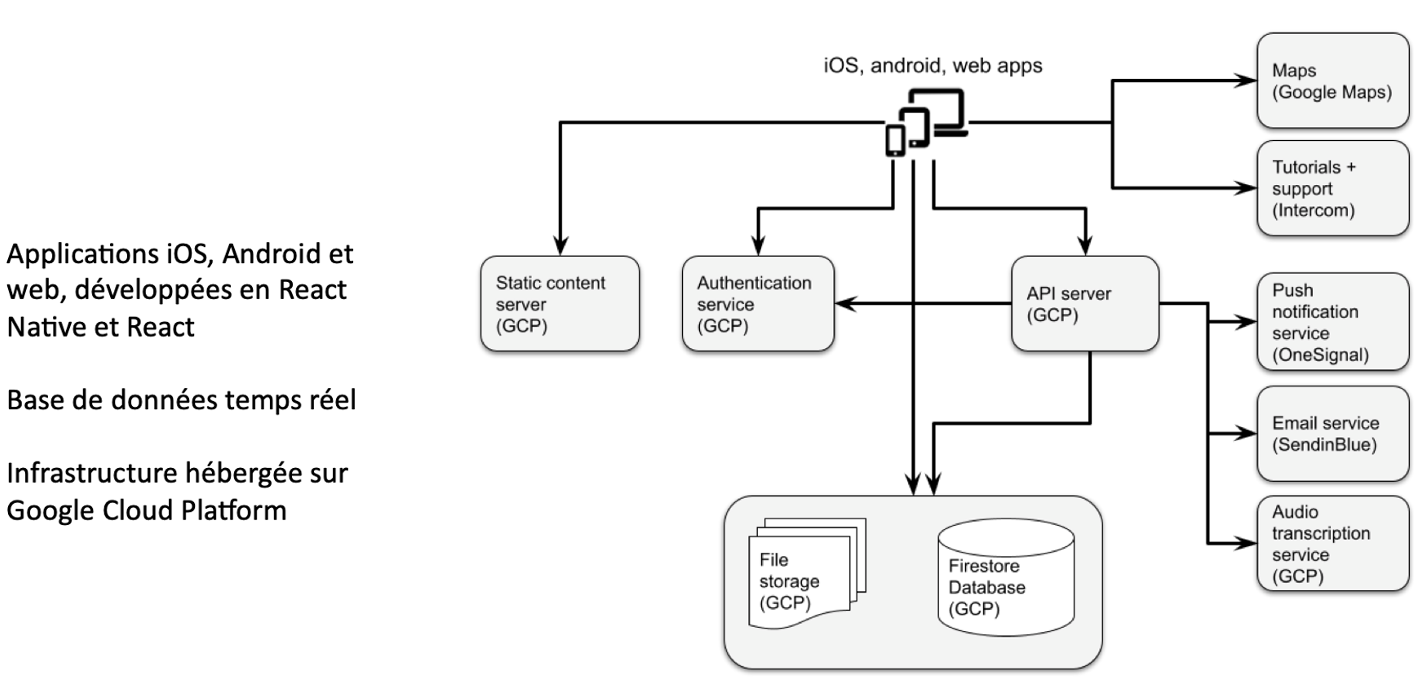

1. Wir verwenden die NoSQL Firestore-Datenbank, die den Vorteil hat, dass es sich um eine mobilorientierte Echtzeit- und Offline-Datenbank handelt. Firestore verwaltet die Speicherung eines Teils der Daten im Cache des Telefons, um eine „offline“ -Datenabfrage zu ermöglichen. Wir haben drei Speicherkomponenten: Firebase-Authentifizierung, Firestore (Echtzeit-BDD) und Google Cloud Storage (Dateien)

2. Die Daten werden bei GCP (Google Cloud Platform) auf Plattformen mit mehreren Mandanten gespeichert: St. Ghislain (Belgien) und Eemshaven (Niederlande). Google verwaltet die Datenreplikation und garantiert eine sehr hohe Verfügbarkeit.

3. Die physische Sicherheit der Server wird durch das SOC2-Zertifikat der Google-Server garantiert https://cloud.google.com/security/compliance/soc-2?hl=frhttps://cloud.google.com/security/compliance/soc-2?hl=fr

4. Architektur- und Datenhosting-Diagramm bei KRAAFT

🆔 Identitäts- und Zugriffsmanagement (IAM)

5. Alle Verbindungen zur Kraaft-Anwendung werden während der Übertragung über SSL/TLS verschlüsselt, wodurch die Vertraulichkeit und Integrität aller Webanfragen gewährleistet und sichergestellt wird, dass alle Informationen sicher an unsere Server übertragen werden.

6. Der gesamte Zugriff auf die Kraaft-Anwendung (außer dem Zugriff auf die Anmelde- und Registrierungsseiten) ist durch eine Authentifizierung (E-Mail/Passwort, Telefon oder SSO) gesichert, und jede Anfrage der Anwendung an unsere Server wird durch Authentifizierungstoken gesichert.

7. Der Kunde wird seine Endnutzer über die Verarbeitung ihrer personenbezogenen Daten durch Kraaft informieren. Die für diese Behandlung geltende Datenschutzrichtlinie von Kraaft ist hier verfügbar: www.kraaft.co/confidentialite

8. Unsere Plattform bietet Funktionen zur rollenbasierten Zugriffskontrolle (RBAC). Dieses System ermöglicht eine Aufgabentrennung auf der Grundlage der Zugriffskontrolle, die innerhalb einer Organisation angemessen ist und angewendet wird. Einzelheiten zur Rolle finden Sie hier: https://help.kraaft.co/fr/articles/6845358-les-roles-qui-peut-faire-quoi

9. Eindeutige und persönliche Identifikatoren: Jedem Benutzer der Kraaft-Plattform wird eine eindeutige und persönliche Kennung zugewiesen (basierend auf seiner E-Mail-Adresse oder Telefonnummer). Geteilte Konten sind verboten, um eine klare Rückverfolgbarkeit und Verantwortung für jede auf der Plattform ausgeführte Aktion zu gewährleisten.

🦾 Barrierefreiheitsgarantien (SLAs)

10. Wir bemühen uns nach besten Kräften, sicherzustellen, dass die Lösung rund um die Uhr zugänglich ist, mit Ausnahme von präventiven und korrektiven Wartungsperioden. Unser GCP-Host garantiert eine sehr hohe Verfügbarkeit.

11. Im Falle von Wartungsarbeiten und Betriebsunterbrechungen benachrichtigen wir Sie so früh wie möglich 48 Stunden im Voraus.

12. Außerhalb der präventiven Wartungszeiträume garantiert Kraaft die folgenden Leistungsstufen (SLA): - RTO (Recovery Time Objective) oder maximale Wiederherstellungszeit von 48 Stunden und RPO (Recovery Point Objective) oder maximaler Datenverlust von 24 Stunden

13. Die internen Prozesse ermöglichen es, trotz monatlicher Updates Fehler in der Produktion zu begrenzen:

13,1. Entwickler nehmen an einem Teil der Produktworkshops teil und entdecken nicht im letzten Moment Anwenderberichte (US); sie legen technische Spezifikationen fest, die von mehreren Personen validiert werden;

13,2. Unit-Tests werden an fast allen neuen Bricks durchgeführt, und die E2E-Tests decken kritische Pfade ab;

13,3. Für jede Funktion und für jedes Update der Anwendung wird eine Qualitätssicherung durchgeführt;

13,4. Für jedes Release wird ein „Release-Verfahren“ erstellt, das alle für den reibungslosen Ablauf notwendigen Informationen zusammenfasst (mögliche Migrationsskripte, Hinzufügen/Ändern von Umgebungsvariablen);

13,5. Implementierung von Workflows für kontinuierliche Integration (CI) /Continuous Development (CD), die Bereitstellungen im Internet und in den App Stores automatisieren;

14. Wir haben ein Dashboard für die Meldung von Fehlerprotokollen eingerichtet.

15. Wir überwachen automatisch alle Sicherheitsprobleme in unserer Infrastruktur und wenden die erforderlichen Patches an.

16. Wir schützen unsere Webanwendungen, indem wir bösartigen Web-Traffic anhand von IP-Adressen, HTTP-Headern, HTTP-Text oder URI-Zeichenketten filtern, wodurch gängige Angriffsmuster wie SQL-Injection oder Cross-Site-Scripting blockiert werden. Wir haben auch Maßnahmen ergriffen, um den Schutz vor DDoS- und MITM-Angriffen über hochverfügbare Load Balancer und eine robuste SSL/TLS-Infrastruktur zu implementieren.

📀 Richtlinie zur Verhinderung von Datenverlust (DLP)

17. Unsere Daten werden täglich automatisch mit einer Aufbewahrungsfrist von 30 Tagen gesichert.

18. Nach Ablauf oder Kündigung des Vertrags verpflichtet sich Kraaft, an den Kunden zurückzugeben oder alle in seinem Besitz befindlichen Kundendaten zu löschen. Kraaft hat ein Verfahren zur Reversibilität von Daten eingerichtet: Auf Wunsch des Kunden kann Kraaft eine JSON-Datei abrufen und weitergeben, die alle in seinem Besitz befindlichen Kundendaten enthält.

19. Das Antragsverfahren ist in Artikel 7 „Reversibilität“ des CGV (www.kraaft.co/cgv) beschrieben; wir verpflichten uns, die Anfrage innerhalb von 24 Stunden (1 Werktag) per E-Mail zu beantworten und die Bearbeitung in weiteren 72 Stunden (3 Werktagen) durchzuführen.

20. Auf einer Baustelle ist es für einen Benutzer immer möglich, Daten (i) von der gesamten Baustelle (ii) oder aus einem bestimmten Veranstaltung/Formular zu extrahieren. Extraktionsformat: Word-Datei, Ordner or.zip mit Fotos und Dokumenten.

21. Unser Disaster Recovery Plan (DRP) wird jährlich getestet.

🧠 Besitz und Nutzung von Daten

22. Alle Daten, die der Kunde Kraaft zur Verfügung stellt, gehören dem Kunden („Kundendaten“). Die Baufotos, die auf Kraaft geteilt werden, können von unseren Teams nicht für kommerzielle Zwecke verwendet werden.

23. Der Kunde gewährt Kraaft das Recht, auf Kundendaten zuzugreifen und sie zu verwenden, um seinen Verpflichtungen nachzukommen: in der Regel, damit Ihr Kundenmanager Ihnen hilft, wenn Sie ein Problem haben.

24. Kraaft wächst im Laufe der Zeit anhand einer Vielzahl von Datenpunkten, darunter Nutzungsdaten, Analysedaten und Kundendaten (zusammen „Lösungsdaten“). Daher akzeptiert der Kunde, dass Kraaft alle Rechte, Titel und Interessen an den Lösungsdaten besitzt. Wenn Sie Streikposten auf Kraaft aufnehmen und wir ein Berichtsmodul zur Netzwerkerkennung entwickeln, sind Sie in der Regel der Besitzer der Fotos und Kraaft der Besitzer des Moduls.

25. Unser Datenschutzteam beantwortet gerne alle Ihre Fragen und Wünsche. Sie können sie unter dpo@kraaft.co kontaktieren. Bei diesen Themen werden wir von der Fachfirma Dipeeo unterstützt.

🇪🇺 RGPD

26. Kraaft verpflichtet sich, alle ihr im Rahmen ihrer Aktivitäten zur Verfügung gestellten Informationen gemäß den geltenden Vorschriften [Einhaltung des Schutzes personenbezogener Daten (Gesetz Nr. 78-17 vom 6. Januar 1978 und deren Entwicklungen) sowie der Verordnung (EU) 2016/679 des Europäischen Parlaments und des Rates vom 27. April 2016 zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten und zum freien Datenverkehr zu verarbeiten, und zur Aufhebung der Richtlinie 95/46/EG] sowie zu bestimmten Verträgen mit ihren Kunden.

27. Kraaft erklärt, dass seine Dienste in Übereinstimmung mit den Regeln „Privacy by Design“ und „Privacy by default“ erstellt wurden und dass sie daher mit Funktionen ausgestattet sind, die es dem Kunden ermöglichen, seinen Verpflichtungen als Datenverantwortlicher nachzukommen.

28. Kraaft verpflichtet sich, die personenbezogenen Daten des Kunden nur im Zusammenhang mit der Nutzung seiner Dienste und nur auf dokumentierte Anweisungen des Kunden zu verwenden.

29. Kraaft verpflichtet sich, den Kunden gemäß den in Artikel 28 der RPGD vorgesehenen Verpflichtungen so bald wie möglich nach Kenntniserlangung über jede Verletzung des Schutzes personenbezogener Daten zu informieren, die die personenbezogenen Daten des Kunden betreffen könnten.

30. Der Subunternehmer erklärt, dass das gesamte interne oder externe Personal, das für die Verarbeitung der personenbezogenen Daten des Kunden erforderlich ist, an eine Vertraulichkeitsklausel, eine Charta für Informationssysteme oder einen anderen verbindlichen Rechtsakt gebunden ist und regelmäßig geschult und sensibilisiert wird.

🔐 ISO 27001-Zertifizierung

31. Kraaft ist nach ISO/IEC 27001:2022 zertifiziert, was unser Engagement für bewährte Verfahren in der Informationssicherheit unterstreicht. Diese internationale Zertifizierung bestätigt die Robustheit unseres Informationssicherheitsmanagementsystems (ISMS).

32. Der Umfang der Zertifizierung umfasst die technische Infrastruktur, Anwendungen und Systeme, die die Bereitstellung unserer Cloud-Produktdienstleistungen für unsere Kunden sicherstellen, sowie alle technischen Aktivitäten, die Kunden- und Geschäftsdaten speichern, erhalten, teilen oder verwalten, und die Geschäftsfunktionen Personal, Technik und Systeme, die die Bereitstellung unserer Cloud-Produktdienste für unsere Kunden sicherstellen, sowie alle technischen Aktivitäten, die Kunden- und Geschäftsdaten speichern, erhalten, teilen oder verwalten, und Finanzen. und Finanzen.

33. Unsere Zertifizierung wird von INTERCERT ausgestellt (Registrierungsnummer: IC-IS-2505209) und kann auf deren offizielles Portal überprüft werden: https://www.intercert.com/customers/certification-verification

34. Diese Zertifizierung unterliegt jährlichen Überwachungsaudits und einer Rezertifizierung alle drei Jahre, um die kontinuierliche Aufrechterhaltung unserer Sicherheitsstandards auf höchstem Niveau zu gewährleisten.

👔 Wie können menschliche Risiken begrenzt werden?

35. Bei Kraaft sind zwei Kontaktpersonen für Sicherheitsfragen benannt. Der erste, Cédric BOIDIN (cedric@kraaft.co, Technischer Direktor), ist der Bezugspunkt für die Implementierung neuer Lösungen oder technischer Unterlagen. Der zweite, Marc NEGRE (marc@kraaft.co, Entwickler und Produktdirektor), ist für die Sensibilisierung der Teams verantwortlich, d. h. er sorgt für Konsistenz zwischen den ergriffenen Maßnahmen, der technischen Dokumentation und dem Verständnis der Teams für die Herausforderungen.

36. Kraaft hat mit der MANTRA-Software (https://fr.mantra.ms) ein Programm zur Sensibilisierung gegen Phishing eingerichtet. Zur Erinnerung: Phishing ist laut ANSSI der erste Cyber-Angriffsvektor und menschliche Verwundbarkeit ist der einfachste Weg, ein Unternehmen zu hacken. Die Plattform ermöglicht es uns, unsere Teams durch Phishing-Simulationen zu schulen und zu schulen.

37. Verdächtige E-Mails werden täglich auf einem Microsoft Teams-Chat-Kanal namens „Phishing“ geteilt.

38. Jede Woche stellt unser CISO Guillaume Le Malet während des wöchentlichen Treffens, bei dem alle Teams unter Verwendung der von ANSSI vorgeschlagenen Hauptkategorien zusammenkommen, ein Sicherheitselement (Wissen, gute Praxis) vor.

39. Kraaft druckte bewährte Sicherheitspraktiken und hängte sie an den Wänden der Büros aus.

40. Alle Mitarbeiter verwenden den Passwort-Manager von DASHLANE (https://www.dashlane.com/fr) zur Verwaltung ihrer Geschäftsanmeldungen mit komplexen Passwörtern, die nach dem Zufallsprinzip generiert werden.

41. Der Quellcode-Speicher wird auf Gitlab über ihren professionellen Standarddienst mit Multi-Factor Authentication gehostet.

42. In Artikel 11 unserer Arbeitsverträge hat Kraaft eine Reihe beruflicher Verpflichtungen aufgeführt, darunter Klauseln zur Exklusivität, Loyalität, Vertraulichkeit und Rückgabe von Dokumenten, die für alle Mitarbeiter gelten.

🧱 Welche Technologien werden in der Bewerbung verwendet?

43. Typoskript

44. Frontend: React & React Native im Mono-Repository (teilweise gemeinsam genutzte Komponenten und Logik)

45. Backend: Node JS, DDD-Architektur (Domain Driven Design), um die Infrastrukturebene (BDD und Dienstanbieter) und unsere Kerngeschäftslogik richtig zu trennen 🤖 Haben Sie APIs? 46. Die REST-API ist derzeit privat: Sie wird in Integrationen wie Share Point & Kizeo Forms verwendet. Wir werden 2025 öffentliche APIs ausstellen

🔐 Dieses Dokument wurde am 22. Oktober 2025 aktualisiert.