Politica di sicurezza

Questa pagina elenca le domande più frequenti in materia di sicurezza e le norme adottate da Kraaft. Di default, applichiamo a tutti i nostri clienti la maggior parte degli standard fissati dai grandi gruppi con cui collaboriamo. Per qualsiasi domanda, contatta il nostro responsabile della sicurezza dei sistemi informativi all'indirizzo security@kraaft.co o al numero 01 84 60 64 68.

☁️ Dove sono ospitati i dati dei clienti?

1. Utilizziamo il database NoSQL Firestore, che ha il vantaggio di essere un database orientato ai dispositivi mobili, in tempo reale e offline. Firestore gestisce l'archiviazione di parte dei dati nella cache del telefono per fornire un'esperienza di consultazione dei dati «offline». Abbiamo tre componenti di archiviazione: autenticazione Firebase, Firestore (BDD in tempo reale) e Google Cloud Storage (file)

2. I dati vengono archiviati presso GCP (Google Cloud Platform) su piattaforme multi-tenant: St Ghislain (Belgio) ed Eemshaven (Paesi Bassi). Google gestisce la replica dei dati e garantisce una disponibilità molto elevata.

3. La sicurezza fisica dei server è garantita dal certificato SOC2 dei server di Google https://cloud.google.com/security/compliance/soc-2?hl=frhttps://cloud.google.com/security/compliance/soc-2?hl=fr

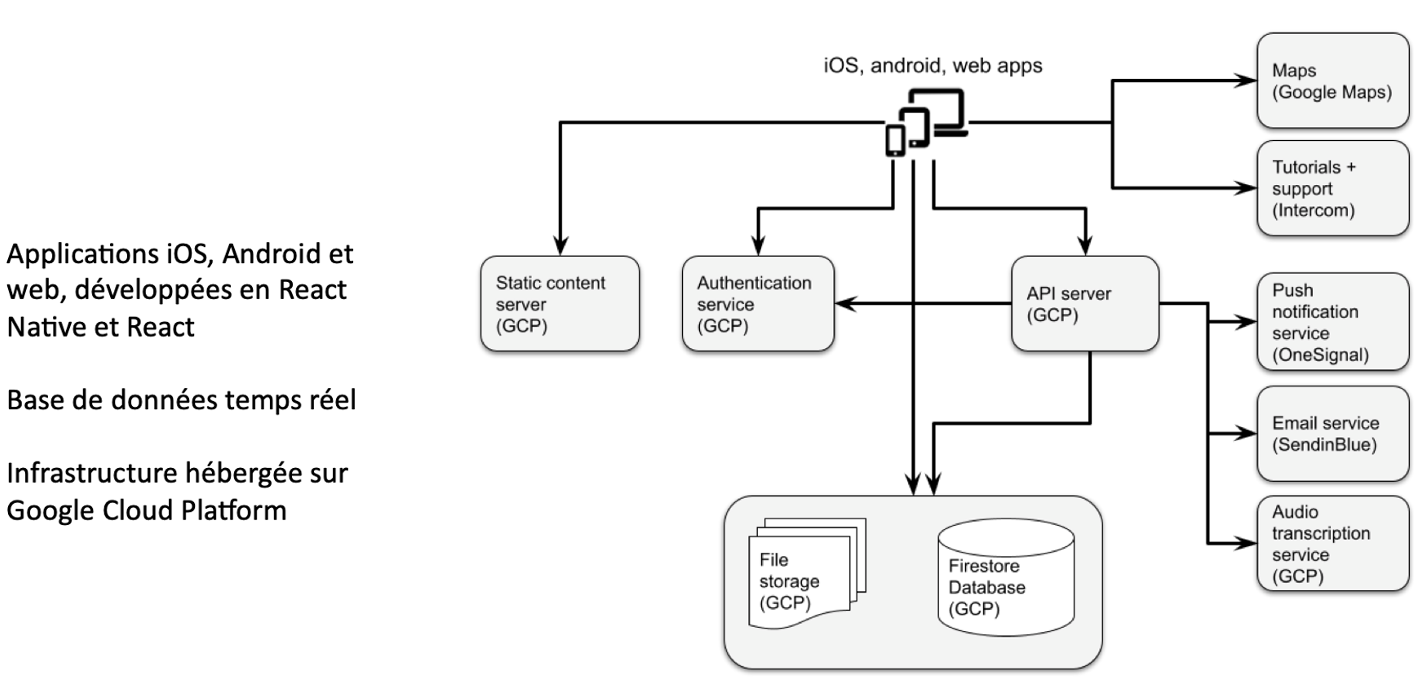

4. Architettura e diagramma di hosting dei dati presso KRAAFT

🆔 Gestione delle identità e degli accessi (IAM)

5. Tutte le connessioni all’applicazione Kraaft sono crittografate durante la trasmissione tramite SSL/TLS, garantendo la riservatezza e l’integrità di tutte le richieste web e assicurando che tutte le informazioni vengano trasmesse in modo sicuro ai nostri server.

6. Tutti gli accessi all'applicazione Kraaft (tranne l'accesso alle pagine di accesso e registrazione) sono protetti dall'autenticazione (email/password, telefono o SSO) e qualsiasi richiesta effettuata dall'applicazione ai nostri server è protetta da token di autenticazione.

7. Il Cliente informerà i propri Utenti finali sul trattamento dei loro dati personali da parte di Kraaft. L'informativa sulla privacy di Kraaft applicabile a questo trattamento è disponibile qui: www.kraaft.co/confidentialite

8. La nostra piattaforma offre funzionalità di controllo degli accessi basato sui ruoli (RBAC). Questo sistema consente una separazione delle attività in base al controllo degli accessi, preciso e applicato all'interno di un'organizzazione. Vedi i dettagli del ruolo qui: https://help.kraaft.co/fr/articles/6845358-les-roles-qui-peut-faire-quoi

9. Identificatori univoci e personali: a ciascun utente della piattaforma Kraaft viene assegnato un identificatore univoco e personale (basato sulla propria email o numero di telefono). Gli account condivisi sono vietati per garantire una chiara tracciabilità e responsabilità per ogni azione eseguita sulla piattaforma.

🦾 Garanzie di accessibilità (SLA)

10. Facciamo del nostro meglio per garantire che la Soluzione sia accessibile 24 ore su 24, 7 giorni su 7, ad eccezione dei periodi di manutenzione preventiva e correttiva. Il nostro host GCP garantisce una disponibilità molto elevata.

11. Avvisiamo il più possibile con 48 ore di anticipo in caso di manutenzione e interruzione del servizio.

12. Al di fuori dei periodi di manutenzione preventiva, Kraaft garantisce i seguenti livelli di impegno (SLA): - RTO (Recovery Time Objective) o Tempo massimo di ripristino di 48 ore e RPO (Recovery Point Objective) o perdita massima di dati di 24 ore

13. I processi che utilizziamo internamente consentono di limitare i bug in produzione nonostante gli aggiornamenti mensili:

13.1. Gli sviluppatori partecipano a una parte dei workshop sui prodotti e non scoprono le storie degli utenti (USA) all'ultimo momento; stabiliscono specifiche tecniche che vengono convalidate da più persone;

13.2. I test unitari sono implementati su quasi tutti i nuovi mattoncini e i test e2e coprono percorsi critici;

13.3. Viene eseguito un controllo di qualità per ogni funzionalità e per ogni aggiornamento dell'applicazione;

13.4. Per ogni release viene creata una «procedura di rilascio», che riassume tutte le informazioni necessarie per il corretto funzionamento (eventuali script di migrazione, aggiunta/modifica di variabili di ambiente);

13,5. Implementazione di flussi di lavoro di integrazione continua (CI) /sviluppo continuo (CD) che automatizzano le distribuzioni sul Web e negli App Store;

14. Abbiamo creato una dashboard per la segnalazione dei log degli errori.

15. Monitoriamo automaticamente eventuali problemi di sicurezza nella nostra infrastruttura e applichiamo le patch necessarie.

16. Proteggiamo le nostre applicazioni Web filtrando il traffico Web dannoso in base a indirizzi IP, intestazioni HTTP, corpo HTTP o stringhe URI, il che aiuta a bloccare i modelli di attacco più comuni, come SQL injection o cross-site scripting. Abbiamo inoltre adottato misure per implementare la protezione dagli attacchi DDoS e MITM tramite sistemi di bilanciamento del carico ad alta disponibilità e una solida infrastruttura SSL/TLS.

📀 Politica di prevenzione della perdita dei dati (DLP)

17. Il backup dei nostri dati viene eseguito automaticamente ogni giorno con un periodo di conservazione di 30 giorni.

18. Alla scadenza o alla risoluzione del Contratto, Kraaft si impegna a restituire al Cliente o a cancellare tutti i Dati del Cliente in suo possesso. Kraaft ha predisposto una procedura di reversibilità dei dati: su richiesta del Cliente, Kraaft può recuperare e condividere un file JSON che contiene tutti i Dati del Cliente in suo possesso.

19. La procedura di richiesta è descritta nell'articolo 7 «Reversibilità» del CGV (www.kraaft.co/cgv); ci impegniamo a rispondere alla richiesta via e-mail entro 24 ore (1 giorno lavorativo) e ad effettuare l'elaborazione in ulteriori 72 ore (3 giorni lavorativi).

20. In un cantiere, è sempre possibile per un utente estrarre dati (i) dall'intero sito (ii) o da un evento/modulo specifico. Formato di estrazione: file Word, cartella or.zip contenente foto e documenti.

21. Il nostro Disaster Recovery Plan (DRP) viene testato annualmente.

🧠 Proprietà e utilizzo dei dati

22. Tutti i dati forniti dal cliente a Kraaft appartengono al cliente («Dati del cliente»). Le foto dei lavori condivise su Kraaft non possono essere utilizzate dai nostri team per scopi commerciali.

23. Il Cliente concede a Kraaft il diritto di accedere e utilizzare i Dati del Cliente allo scopo di adempiere ai propri obblighi: in genere affinché il responsabile clienti dell'utente possa aiutarlo in caso di problemi.

24. Kraaft cresce nel tempo utilizzando una varietà di punti dati, tra cui dati di utilizzo, dati di analisi e dati dei clienti (collettivamente, «Dati della soluzione»). Pertanto, il cliente accetta che Kraaft detenga tutti i diritti, titoli e interessi sui dati della Soluzione. In genere, se scattate foto di picchetti su Kraaft e noi sviluppiamo un modulo di segnalazione del rilevamento della rete, sarete voi il proprietario delle foto e Kraaft il proprietario del modulo.

25. Il nostro team addetto alla privacy sarà lieto di rispondere a tutte le tue domande e richieste. Puoi contattarli all'indirizzo dpo@kraaft.co. Siamo supportati dalla società specializzata Dipeeo su questi argomenti.

🇪🇺 RGPD

26. Kraaft si impegna a trattare tutte le informazioni messe a sua disposizione nell'ambito delle sue attività in conformità alle normative in vigore [Conformità alla protezione dei dati personali (legge n. 78-17 del 6 gennaio 1978 e sue evoluzioni) e al regolamento (UE) 2016/679 del Parlamento europeo e del Consiglio, del 27 aprile 2016, relativo alla protezione delle persone fisiche con riguardo al trattamento dei dati personali e alla libera circolazione di tali dati, e che abroga la direttiva 95/46/CE] e ai contratti specifici con i suoi clienti.

27. Kraaft dichiara che i suoi Servizi sono stati creati in conformità con le regole di «Privacy by design» e «Privacy by default» e pertanto che sono accompagnati da funzionalità che consentono al Cliente di adempiere ai propri obblighi in qualità di titolare del trattamento.

28. Kraaft si impegna a utilizzare i dati personali del Cliente solo in relazione all'uso dei suoi Servizi e solo su istruzioni documentate di quest'ultimo.

29. Kraaft si impegna a notificare al Cliente, in conformità agli obblighi previsti dall'articolo 28 del RPGD, il prima possibile dopo esserne venuto a conoscenza, qualsiasi violazione dei dati personali che possa riguardare i dati personali del Cliente.

30. Il Subappaltatore dichiara che tutto il personale interno o esterno necessario al trattamento dei dati personali del Cliente è vincolato da una clausola di riservatezza, da una carta dei sistemi informativi o da qualsiasi altro atto legale vincolante e viene regolarmente oggetto di formazione e sensibilizzazione.

🔐 Certificazione ISO 27001

31. Kraaft è certificata ISO/IEC 27001:2022, a dimostrazione del nostro impegno verso le migliori pratiche in materia di sicurezza delle informazioni. Questa certificazione internazionale convalida la solidità del nostro sistema di gestione della sicurezza delle informazioni (ISMS).

32. L'ambito della certificazione copre l'infrastruttura tecnica, le applicazioni e i sistemi che garantiscono la fornitura dei nostri servizi di prodotti cloud ai nostri clienti, nonché tutte le attività tecniche che conservano, ottengono, condividono o gestiscono i dati dei clienti e aziendali e le funzioni aziendali HR, Engineering e Systems che garantiscono la fornitura dei nostri servizi di prodotti cloud ai nostri clienti, nonché tutte le attività tecniche che contengono, ottengono, condividono o gestiscono i dati dei clienti e aziendali e Finanza, e finanza.

33. La nostra certificazione è rilasciata da INTERCERT (numero di registrazione: IC-IS-2505209) e può essere verificata sul loro portale ufficiale: https://www.intercert.com/customers/certification-verification

34. Questa certificazione è soggetta a controlli di sorveglianza annuali e alla ricertificazione ogni tre anni, garantendo il mantenimento continuo dei nostri standard di sicurezza ai massimi livelli.

👔 Come limitare i rischi umani?

35. Due persone di contatto legate alla sicurezza sono nominate presso Kraaft. Il primo, Cédric BOIDIN (cedric@kraaft.co, direttore tecnico), è il punto di riferimento per l'implementazione di nuove soluzioni o documentazione tecnica. Il secondo, Marc NEGRE (marc@kraaft.co, sviluppatore e direttore del prodotto), è responsabile della sensibilizzazione tra i team, ovvero garantisce la coerenza tra le azioni intraprese, la documentazione tecnica e la comprensione delle sfide da parte dei team.

36. Kraaft ha creato un programma di sensibilizzazione al phishing con il software MANTRA (https://fr.mantra.ms). Ricordiamo che il phishing è il primo vettore di attacco informatico secondo ANSSI e la vulnerabilità umana è il modo più semplice per hackerare un'organizzazione. La piattaforma ci consente di addestrare e addestrare i nostri team attraverso simulazioni di phishing.

37. Le email sospette vengono condivise quotidianamente su un canale di chat di Microsoft Teams chiamato «Phishing».

38. Ogni settimana, il nostro CISO Guillaume Le Malet condivide un elemento di sicurezza (conoscenza, buone pratiche) durante l'incontro settimanale che riunisce tutti i team, utilizzando le principali categorie proposte dall'ANSSI.

39. Kraaft ha stampato e pubblicato le migliori pratiche di sicurezza sulle pareti degli uffici.

40. Tutti i dipendenti utilizzano il gestore di password DASHLANE (https://www.dashlane.com/fr) per gestire i propri accessi aziendali, con password complesse generate casualmente.

41. L'archiviazione del codice sorgente è ospitata su Gitlab, tramite il loro servizio professionale standard, con autenticazione a più fattori.

42. Nell'articolo 11 dei nostri contratti di lavoro, Kraaft ha elencato una serie di obblighi professionali, tra cui clausole di esclusività, lealtà, riservatezza e restituzione dei documenti che si applicano a tutti i dipendenti.

🧱 Quali sono le tecnologie utilizzate nell'applicazione?

43. Dattiloscritto

44. Frontend: React e React Native in mono-repository (componenti e logica parzialmente condivisi)

45. Backend: Node JS, architettura DDD (Domain Driven Design), per separare correttamente il livello dell'infrastruttura (BDD e fornitori di servizi) e la nostra logica aziendale principale 🤖 Avete delle API? 46. L'API REST è attualmente privata: utilizzata in integrazioni come Share Point e Kizeo Forms. Esporremo le API pubbliche nel 2025

🔐 Questo documento è stato aggiornato il 22 ottobre 2025.